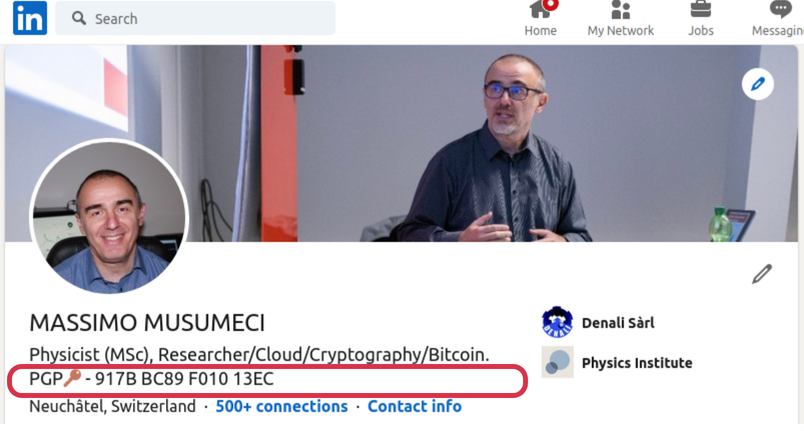

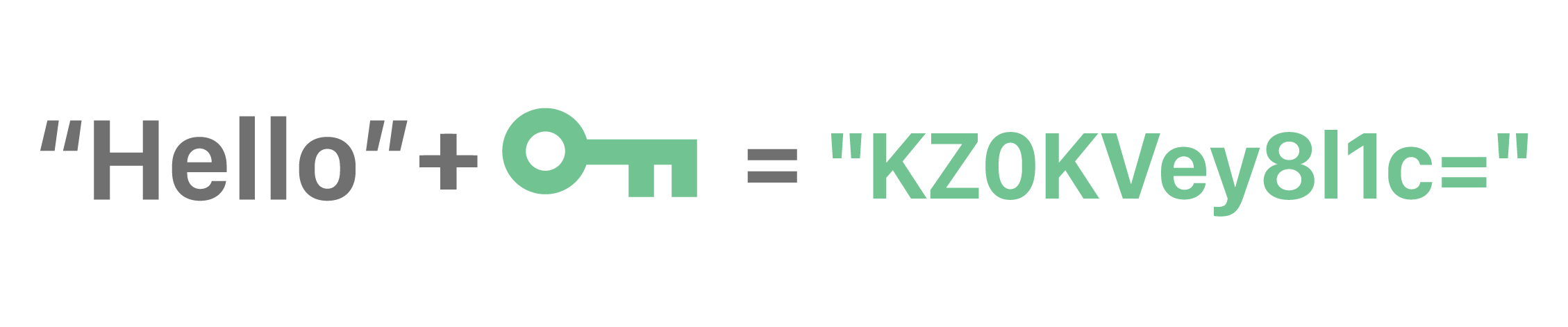

Photo libre de droit de Fichiers De Données Virtuelles Contenant Des Clés Cryptographiques banque d'images et plus d'images libres de droit de Chaîne de blocs - iStock

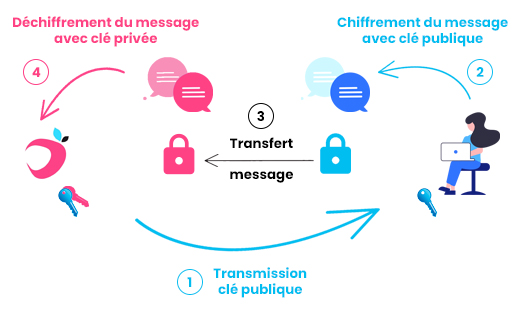

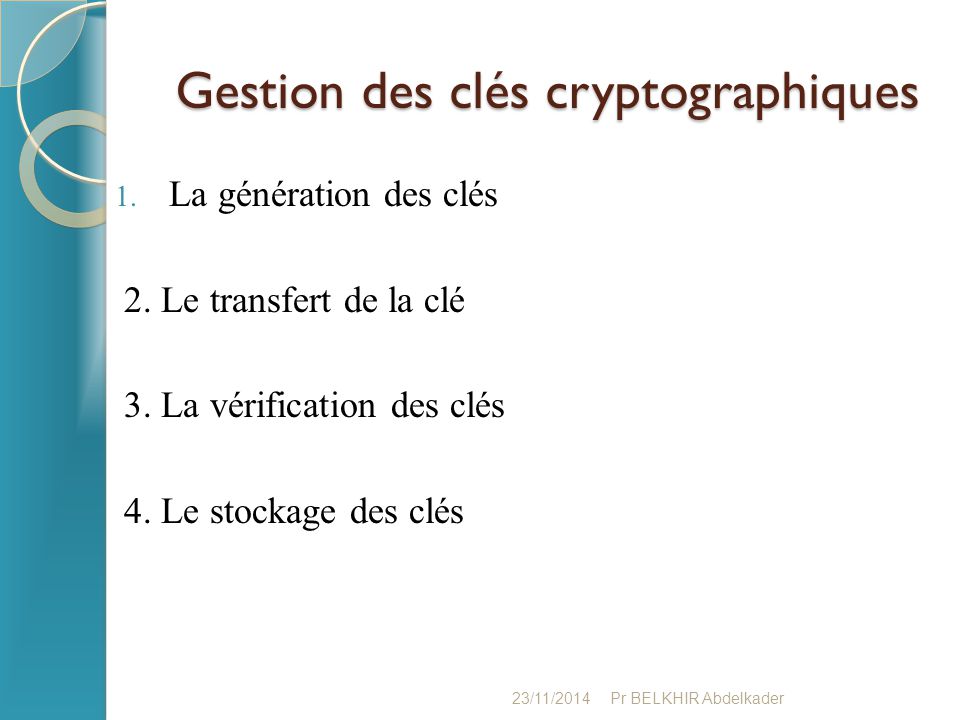

PPT - Le Partage de Clés Cryptographiques : Théorie et Pratique PowerPoint Presentation - ID:4733454